ISMS in 15 Tagen – mit ISMS-Tools von CONTECHNET

Unsere ISMS-Software-Lösungen sind die ideale Wahl für den Aufbau und den kontinuierlichen Betrieb eines robusten ISMS, das höchsten Schutz für Ihre Daten gewährleistet.

Mit einem klaren Prozess und einem strukturierten Aufbau bieten die ISMS-Tools von CONTECHNET eine umfassende Unterstützung gemäß den strengen Richtlinien des BSI IT-Grundschutz, NIS 2, TISAX, ISO 27001 und vielen weiteren.

Entscheiden Sie sich für unsere GRC-Software-Lösung “Made in Germany” – für optimale Informationssicherheit in Ihrem Unternehmen.

Informationssicherheit mit den ISMS-Software-Lösungen von CONTECHNET

INDITOR® ISO unterstützt bei der Einführung eines ISMS gemäß ISO 27001. Die Normtexte sind um nachvollziehbare und einfach formulierte Umsetzungsempfehlungen ergänzt. Ferner können weitere branchenspezifische Kataloge im Rahmen der ISMS Lösung abgebildet werden.

INDITOR® BSI bildet die 200-Standards des Bundesamts für Sicherheit in der Informationstechnik (BSI) ab und richtet sich insbesondere an öffentliche Organisationen. Die Festlegung der Vorgehensweise kann pro Informationsverbund individuell bestimmt werden. Die Schutzbedarfsfeststellung wird pro Prozess durchgeführt.

Unsere SaaS-Lösung CONTECHNET Suite+ fokussiert den Aufbau und Betrieb eines ISMS nach DIN EN ISO/IEC 27001. Mit unserer modernen, cloudbasierte Software-Lösung bauen Sie ein professionelles ISMS auf und schaffen eine solide Grundlage für die Informationssicherheit in Ihrer Organisation.

Die CONTECHNET-Software-Lösung in der Praxis

Die Midland IT GmbH, ein renommiertes IT-Systemhaus aus Minden, suchte die Expertise von CONTECHNET, um die ISO-27001-Zertifizierung zu erlangen. Ziel des Projekts war die systematische Einführung eines Information Security Management Systems (ISMS), unterstützt durch die ISMS-Software-Lösung INDITOR® ISO.

Eine unstrukturierte Systemlandschaft stellte das Projektteam zunächst vor Herausforderungen. Dennoch konnte durch regelmäßiges Remote-Coaching und die konsequente Anwendung der Software nach und nach ein stabiles und übersichtliches ISMS aufgebaut werden.

Nach einem Jahr intensiver Schulungen und der erfolgreichen Durchführung eines internen Audits erhielt Midland IT schließlich die angestrebte Zertifizierung.

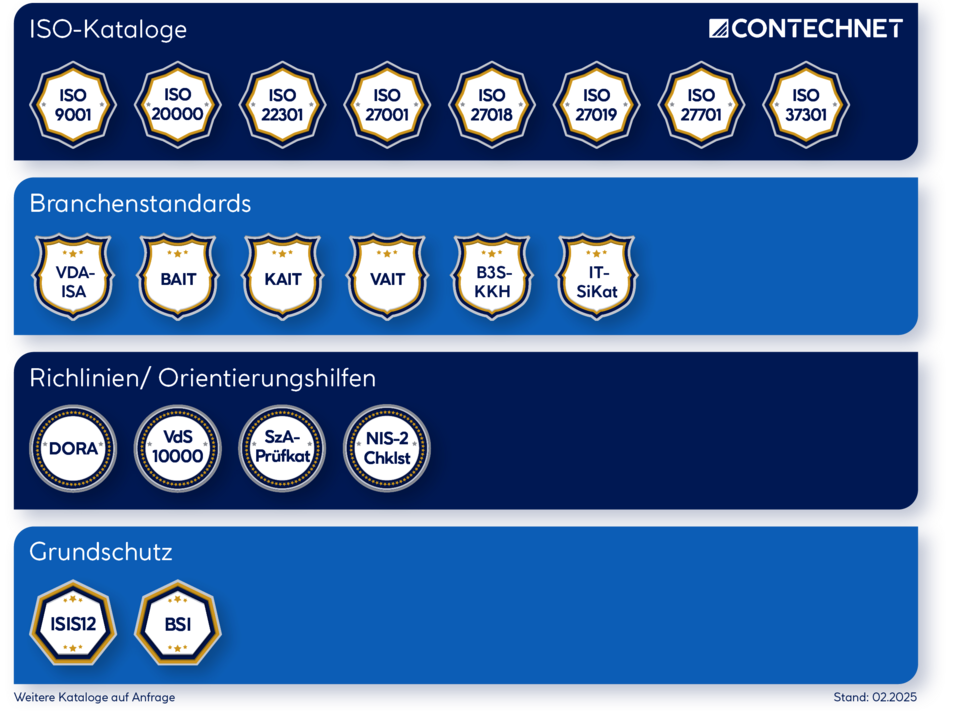

Kataloge

Mit unseren lizenzfähigen Katalogen erfüllen Sie die gesetzlich vorgeschriebenen Normen und reduzieren Ihre Haftungsrisiken.

Der IT-Sicherheitskatalog auf Basis des § 11 der Bundesnetzagentur konkretisiert die Anforderungen an die IT-Sicherheit. Durch die Umsetzung der Vorgaben im IT-Sicherheitskatalog optimieren Sie die Prozesse und steigern die Produktivität Ihres Unternehmens.

Sichern Sie sich diesen Wettbewerbsvorteil für kontinuierliche Informationssicherheit.

BSI-Standard, ISO 27001, B3S Gesundheit, BAIT, VAIT, KAIT sowie VDA-ISA / TISAX® sind etablierte Standards und Regelwerke für Informationssicherheit.

Weitere Softwarelösungen

Strukturierte, zielführende Vorgehensweisen leiten durch die Umsetzung und bieten eine Vielzahl von automatisierten Unterstützungsmöglichkeiten, wie Importer und Schnittstellen.

Mit unserer Softwarelösung INPRIVE setzen Sie die Dokumentation des Datenschutzes gemäß der EU-DSGVO (Europäische Datenschutz-Grundverordnung) in nur 3 Tagen um - und dafür benötigen Sie nicht mal eine Schulung.

Das Zusatzmodul liest sämtliche Informationen über die eingesetzte Hard- und Software aus und ist in nur zehn Minuten einsatzbereit, um das Firmennetzwerk zu scannen.