IT-Grundschutz-Tool INDITOR® BSI – In 15 Tagen zum Grundschutz nach BSI 200-1, 200-2 und 200-3

Öffentliche Einrichtungen und Behörden sind für wichtige Dienstleistungen der Bevölkerung verantwortlich und verarbeiten oft sensible Daten. Da viele Verwaltungsprozesse von IT-Systemen abhängen, ist es entscheidend, die Vertraulichkeit, Verfügbarkeit und Integrität dieser Informationen sicherzustellen.

Der BSI IT-Grundschutz ist ein Rahmenwerk, das Behörden und öffentlichen Verwaltungen in Deutschland dabei unterstützt, ihre Informationssicherheit zu gewährleisten.

Mit unserer ISMS-Software-Lösung INDITOR® BSI setzen Sie den IT-Grundschutz nach einem klar strukturierten Prozess um.

Informationssicherheit mit INDITOR® BSI

Die ISMS-Software INDITOR® BSI bildet die Standards 200-1, 200-2 und 200-3 des Bundesamts für Sicherheit in der Informationstechnik (BSI) ab. Eine strukturierte Vorgehensweise bietet die bestmögliche Unterstützung für die Einführung eines Informationssicherheits-Managementsystems (ISMS) nach IT-Grundschutz. Die Festlegung der Vorgehensweise (Basis-, Kern- und Standard-Absicherung) kann pro Geltungsbereich individuell bestimmt werden. Durch die Verknüpfung der Prozesse mit den IT-Systemen findet die Schutzbedarfsvererbung bis hinunter zur Anwendung statt. Das Dokumentenvorlagensystem im softwarebasierten ISMS bietet die Möglichkeit, eigene Vorlagen zu erstellen sowie auf bereits mitgelieferte Vorlagen wie z. B. eine Informationssicherheitsleitlinie zuzugreifen. Ein umfangreiches Berichtswesen stellt unter anderem eine umfassende Übersicht zu dem Umsetzungsstand der Informationssicherheit des Unternehmens dar.

Die Vorteile unseres IT-Grundschutz-Tools INDITOR® BSI im Überblick

- Abbildung der Anforderungen nach BSI Standards 200-1, 200-2 und 200-3

- Risikomanagement und -analyse

- Umfassendes Aufgabenmanagement

- Dokumentation von technischen, infrastrukturellen, organisatorischen und personellen Maßnahmen

Weitere Vorteile unserer ISMS-Lösung

ISMS nach IT-Grundschutz in 7 Schritten

1. Anforderungskatalog

Abbildung der Bausteine des mit dem Geltungsbereich verknüpften BSI-Kompendiums. Die Bausteine sind um Beschreibungen und Hilfestellungen ergänzt.

Legen Sie Verantwortlichkeiten, Umsetzungsstände und Maßnahmen für einzelne Anforderungen der Bausteine fest. Verknüpfen Sie für die Bausteine relevante Richtlinien (z. B. Compliance) und Dokumente und fügen Sie Umsetzungshinweise hinzu.

Per Knopfrduck können Sie eine Statement of Applicabitilty (SoA) für den gewählten Katalog generieren.

Für die Bewertung des Umsetzungsstandes im Soll-/Ist-Vergleich liefert INDITOR® BSI standardisierte Reifegradmodelle mit, die angepasst werden können.

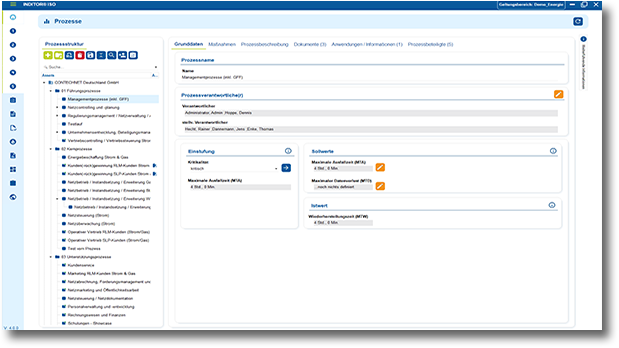

2. Assetmanagement

Mit dem Assetmanagement von INDITOR® BSI haben Sie die Möglichkeit, verschiedenste Assettypen (Unternehmenswerte) wie Prozesse, Personal und Infrastruktur zu verwalten und individuell anzupassen.

Standardmäßig wird ein Set gängiger Prozesse mitgeliefert, das Sie erweitern und importieren können. Sie können Assetbäume und -gruppen erstellen, um Abhängigkeiten abzubilden und ganze Gruppen im Risikomanagement zu bewerten. Diverse bestehende Inventarisierungslösungen können einfach angebunden werden.

Ein großer Vorteil bei INDITOR: Die Daten lassen sich bei der Integration weiterer CONTECHNET Lösungen nutzen.

3. Schutzbedarfsfeststellung

Der Schutzbedarf legt fest, wie wichtig ein Prozess für das Funktionieren aller anderen Prozesse eines Unternehmens ist. Diese Feststellung erfolgt über eine anpassbare Business-Impact-Analyse (BIA). Diese kann individuell auf die Gegebenheiten und Strukturen in Ihrer Organisation angepasst werden.

Der Schutzbedarf wird automatisch an die darin enthaltenen Personen sowie Anwendungen und Infrastruktur weitervererbt.

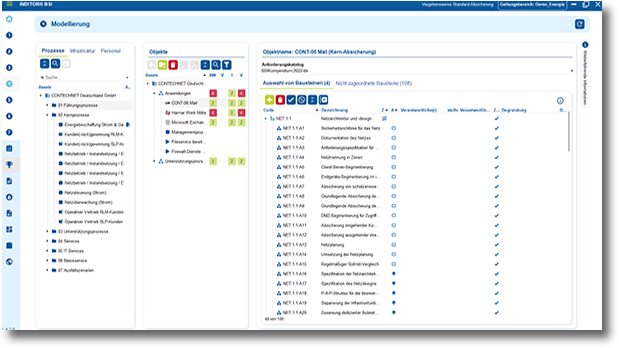

4. Modellierung

In der Modellierung haben Sie die Möglichkeit, Informationsverbünde aufzubauen.

Abhängig davon, welche Absicherung (Basis-, Kern- oder Standard-Absicherung) Sie gewählt haben, können Sie Bausteine aus dem BSI-Kompendium zu den in Verbünden verwendeten Assets zuzuordnen.

Die Relevanzbewertung von Bausteinen wird automatisch an den Anforderungskatalog vererbt.

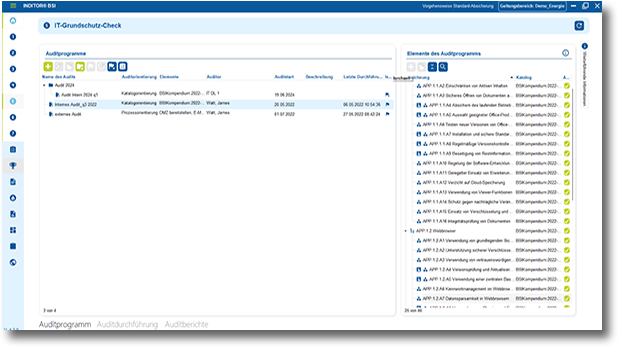

5. IT-Grundschutzcheck

Im IT-Grundschutz-Check können Sie einen Soll-/Ist-Abgleich durchführen, um zu prüfen, ob die Anforderungen, Methoden und Verfahren der Bausteine auch entsprechend umgesetzt wurden. Ein übersichtlicher Bericht wird zum Schluss automatisch generiert.

Gleichen Sie bereits umgesetzte Sicherheitsmaßnahmen mit den Anforderungen des BSI-Kompendiums ab, um das erreichte Sicherheitsniveau zu identifizieren und Verbesserungsmöglichkeiten aufzuzeigen.

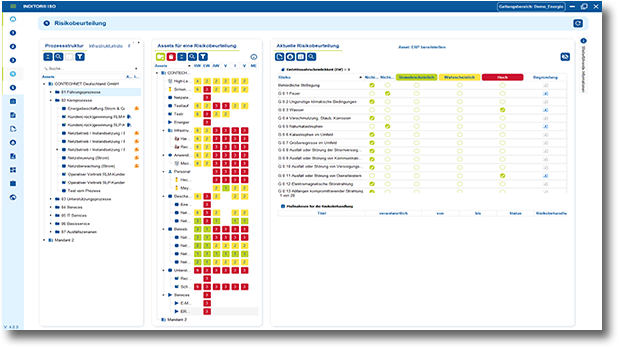

6. Risikobeurteilung

In der Risikobeurteilung legen Sie fest, wie hoch die Eintrittswahrscheinlichkeit eines Risikos in einem bestimmten Szenario ist.

Sie beurteilen die Wahrscheinlichkeit, dass diese Gefährdungen Ihr Unternehmen beeinträchtigen und welche Folgen diese Beeinträchtigung höchstwahrscheinlich für Ihr Unternehmen hat.

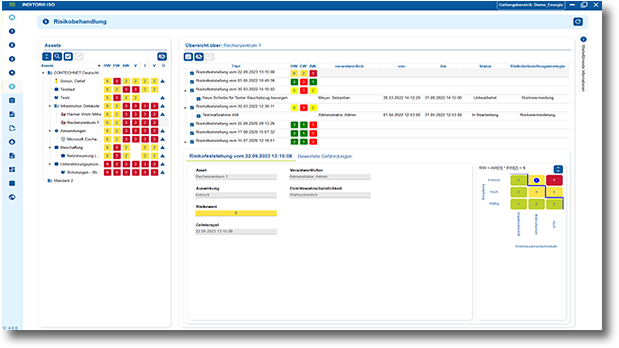

7. Risikobehandlung

In der Risikobehandlung erhalten Sie einen Überblick über Risiken, welche einen höheren Risikowert als das Akzeptanzlevel aufweisen.

Legen Sie für jedes Risiko eine individuelle Risikobehandlungsstrategie fest und leiten Sie Aufgaben und Maßnahmen für verantwortliche Mitarbeitende ab.

Was können wir für Sie tun?

Weitere Softwarelösungen

Strukturierte, zielführende Vorgehensweisen leiten durch die Umsetzung und bieten eine Vielzahl von automatisierten Unterstützungsmöglichkeiten, wie Importer und Schnittstellen.

Mit unserer Softwarelösung INPRIVE setzen Sie die Dokumentation des Datenschutzes gemäß der EU-DSGVO (Europäische Datenschutz-Grundverordnung) in nur 3 Tagen um - und dafür benötigen Sie nicht mal eine Schulung.

Das Zusatzmodul liest sämtliche Informationen über die eingesetzte Hard- und Software aus und ist in nur zehn Minuten einsatzbereit, um das Firmennetzwerk zu scannen.